Los ataques de phishing usan ingeniería social a través de correos electrónicos y mensajes para engañar a las personas y que compartan información, como contraseñas o datos financieros, o realicen ciertas tareas, como descargar malware o completar una transferencia bancaria. Las estafas de phishing continúan volviéndose más sofisticadas mediante ataques de phishing selectivos (spear phishing) que representan una amenaza para muchas empresas.

Si bien los filtros de spam detectan muchos correos electrónicos de phishing, los más nuevos y sofisticados logran superar dichos filtros. Existen pruebas de que la mayoría de las personas son conscientes de la existencia de ataques de phishing. De hecho, muchas empresas ofrecen formación y simulaciones para enseñar a los empleados cómo detectar correos electrónicos y mensajes maliciosos.

Con todo, los estafadores todavía siguen teniendo éxito con esta forma de ataque cibernético y su uso sigue siendo frecuente. Además, los ciberdelincuentes están cambiando de táctica para eludir las medidas antiphishing vigentes.

He aquí un resumen de las estadísticas y datos de phishing para 2022:

1. Los ataques de phishing siguen siendo extremadamente comunes

Según el Informe de tendencias de actividad de phishing para el cuarto trimestre de 2021 de APWG, los ataques de phishing alcanzaron un máximo histórico en 2021. Con más de 300.000 ataques registrados en diciembre, estos incidentes se han triplicado en menos de dos años.

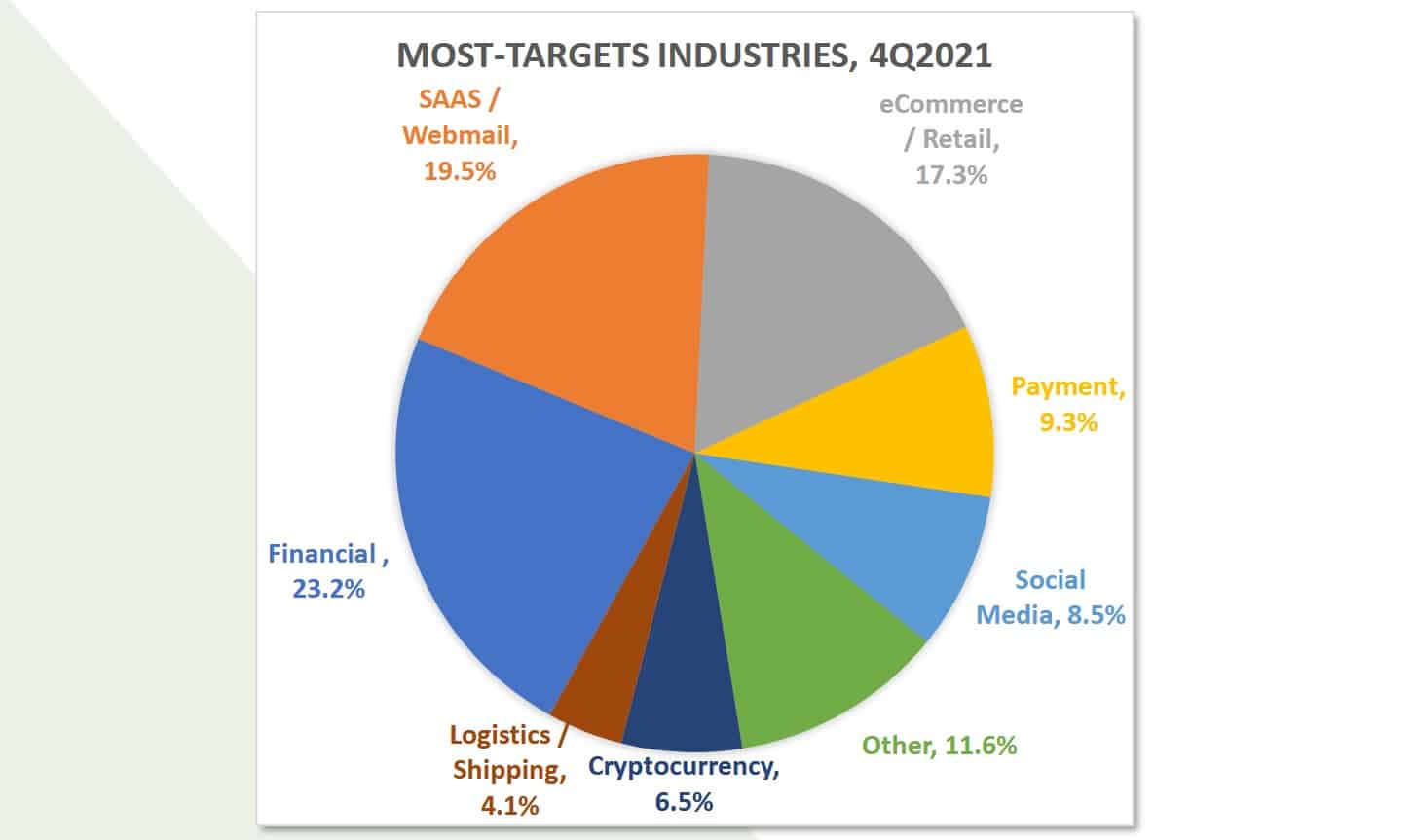

El informe de 2021 también recalca una tendencia creciente de ataques de phishing contra empresas de criptomonedas. Dichos ataques ahora representan el 6,5 % del total. Esto demuestra cómo las bandas de ciberdelincuentes hacen evolucionar sus actividades para alcanzar los objetivos más lucrativos posibles.

Por otra parte, la cantidad de marcas que son objeto de ataques de phishing disminuyó en diciembre, tras meses de crecimiento. Sin embargo, todavía se produjeron más de 500 ataques, lo que demuestra cómo los ciberdelincuentes están ampliando el alcance de sus intentos de atraer a las víctimas.

2. Los cargadores de programas (loaders) son la vía de ataque más popular

Según indica el análisis sobre phishing del primer trimestre de 2022 realizado por Cofense, los cargadores de programas han superado a los ladrones de información y captadores de pulsaciones (keyloggers) para convertirse en las herramientas preferidas para el phishing. Según el estudio, los cargadores de programas representan más de la mitad de todos los ataques. Por contra, a principios de 2019, casi el 74 % de los ataques de phishing involucraron el phishing de credenciales (robo de nombres de usuario y contraseñas).

Estos ataques pueden ser difíciles de detener ya que los correos electrónicos normalmente no muestran signos de ser maliciosos. Muchos de dichos ataques se originan en cuentas de correo electrónico comerciales secuestradas, una táctica conocida como compromiso de cuenta de correo electrónico o BEC. Además, los atacantes a menudo van un paso más allá y alojan páginas de inicio de sesión falsas (sitios de phishing) en dominios personalizados de Microsoft Azure. Por ejemplo, estos podrían terminar en «windows.net», lo que hace que el sitio parezca legítimo y que la estafa sea aún más difícil de detectar.

En el análisis de phishing del tercer trimestre de 2021 de Cofense, la empresa informó que «el 93 % de las infracciones actuales implican un ataque de phishing». Esto revela cuán frecuente sigue siendo el problema del phishing con captadores de pulsaciones y ladrones de información.

Desafortunadamente, Cofense predice más de lo mismo el próximo año, y se espera que nuevos malware descargables basados en suscripción se unan al panorama de amenazas de phishing.

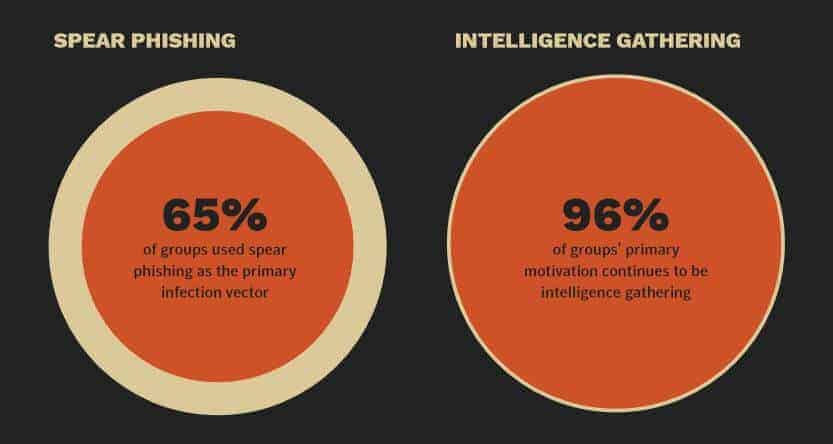

3. Los correos electrónicos de spear phishing son la fuente de ataque selectivo más popular

El informe de amenazas a la seguridad de Internet de Symantec 2019 muestra que casi dos tercios (65 %) de todos los grupos conocidos que llevan a cabo ciberataques dirigidos utilizan correos electrónicos de spear phishing. El informe también señala que el 96 % de los ataques selectivos se llevan a cabo con el fin de recopilar información de inteligencia.

En su informe sobre las tendencias del panorama de amenazas para 2020, Symantec detectó un enorme aumento en los correos electrónicos relacionados con la COVID que se utilizan para atraer a las víctimas. Esto muestra cómo evoluciona el spear phishing con el tiempo y puede usar nuevos temas de interés para atacar a los consumidores.

El mismo informe revela que alrededor de 31.000 organizaciones se vieron atacadas por estafas de compromiso de cuenta de correo electrónico comercial solo en el primer trimestre de 2020.

4. La inteligencia humana es la mejor defensa contra los ataques de phishing

En su informe de 2019, Cofense reitera la importancia de concienciar para frenar los intentos de phishing. Cita un ejemplo en el que un ataque de phishing contra una importante empresa del sector sanitario se detuvo en solo 19 minutos. Los usuarios denunciaron haber recibido correos electrónicos sospechosos y el centro de operaciones de seguridad pudo tomar medidas rápidas.

5. Los ataques de phishing son cada vez más sofisticados

Cofense también arroja luz sobre los tipos de ataques que tienen lugar. Debido a que los usuarios confían en los enlaces a cosas como OfficeMacro, sitios en la nube y páginas web infectadas, en 2022 se ha visto que esta tendencia continuó en aumento en plataformas fiables como SharePoint, Amazon AWS, Google, Adobe, DigitalOceanSpaces, Weebly, Backblaze B2 y WeTransfer.

Cofense también confirmó los hallazgos de Symantec con respecto a la capacidad de los atacantes para aprovechar rápidamente los sucesos de actualidad. De hecho, corroboraron que en el 2020 hubo un aumento de ataques de phishing relacionado con la COVID-19, en los que a menudo se ofrecía proporcionar asistencia financiera a los ciudadanos afectados.

6. Los atacantes utilizan trucos como Zombie Phishing y URL acortadas

Un truco popular utilizado por los hackers es el Zombie Phishing. Como se explica en el informe Cofense de 2019, esto implica que los atacantes se hacen con el control de una cuenta de correo electrónico y responden a una conversación antigua en dicha cuenta en la que introducen un enlace de phishing. El remitente y el asunto son familiares para el destinatario, lo que ayuda a hacer pasar el correo electrónico como genuino.

Otra estrategia que se está viendo más en los correos electrónicos de phishing es el uso de URL acortadas proporcionadas por servicios de acortamiento de enlaces como Bitly. Estos enlaces rara vez son bloqueados por los filtros de contenido de URL, ya que no revelan el verdadero destino del enlace. Además, es menos probable que los usuarios que están atentos a los nombres de dominio sospechosos identifiquen un enlace acortado como malicioso.

No obstante, en su informe de 2021, Cofense recuerda rápidamente a los consumidores que los dominios «.com» aún representan el 50 % de los ataques de phishing de credenciales. Como resultado, sigue siendo fundamental prestar mucha atención cuando se visitan dominios de nivel superior de este tipo.

7. Los servicios financieros son los principales objetivos

Aunque el phishing de credenciales ya no es la táctica más popular, sigue siendo mucho más común de lo que nos gustaría. El informe del APWG arroja algo de luz sobre los tipos de credenciales que buscan los atacantes.

De hecho, ha habido un cambio relevante recientemente; los atacantes ahora se centran principalmente en los servicios financieros como las plataformas bancarias y los intercambios de criptomonedas, relegando los ataques al correo electrónico y al comercio electrónico al segundo y tercer lugar, respectivamente.

8. Las organizaciones más pequeñas reciben un mayor ratio de correos electrónicos maliciosos

Symantec aúna las cifras para varios tipos de amenazas de correo electrónico, incluidos el phishing, el malware de correo electrónico y el correo no deseado o spam, e informa que los empleados de organizaciones más pequeñas tienen más probabilidades de recibir ese tipo de amenazas. Por ejemplo, para una organización que tiene de uno a 250 empleados, aproximadamente uno de cada 323 correos electrónicos será malicioso. Para una organización que cuenta con 1001 a 1500 empleados, el ratio es mucho más bajo, ya que uno de cada 823 correos electrónicos será malicioso.

9. Los correos electrónicos maliciosos tienen más probabilidades de afectar a las empresas mineras

Symantec también desglosa los ratios de correo electrónico malicioso por industria. La minería encabeza la lista: uno de cada 258 correos electrónicos es malicioso. A esta le siguen de cerca la agricultura, la silvicultura y la pesca (uno de cada 302) y la administración pública (también uno de cada 302); la industria manufacturera, el comercio mayorista y la construcción son las siguientes industrias en el punto de mira.

10. Las empresas australianas tienen más probabilidades de ser víctimas

Según el análisis del phishing en 2022 de Proofpoint, el 92 % de las organizaciones australianas sufrieron un ataque que tuvo éxito el año pasado, lo que representa un aumento del 53 % con respecto al año anterior. Mientras tanto, menos del 60 % de las organizaciones españolas experimentaron campañas de phishing o ransomware.

11. Muchas filtraciones de datos provienen de ataques de phishing

El informe de investigación de vulneraciones de datos de 2020 de Verizon señala que el phishing es una de las principales amenazas en las vulneraciones de datos, en las que el 22 % de las mismas estuvieron relacionadas con el phishing. En su informe 2021, la prevalencia de los ataques de ingeniería social, incluido el phishing, continuó con una tendencia al alza y representó alrededor del 30 % de los ataques.

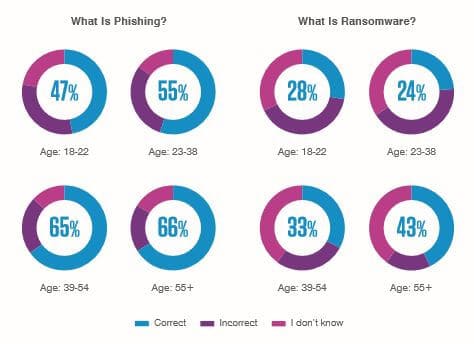

12. El conocimiento sobre los términos relacionados con el phishing varía entre las diferentes generaciones

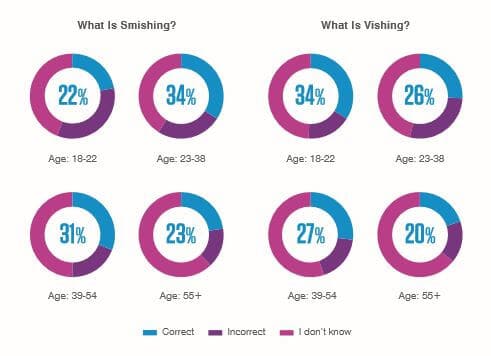

Proofpoint proporciona información interesante sobre el conocimiento de los términos relacionados con el phishing por parte de los empleados. De los cuatro grupos de edad, los baby boomers (55 años o más) tenían más probabilidades de reconocer los términos «phishing» y «ransomware».

Sin embargo, cuando se trataba de los términos «smishing» y «vishing», la generación anteriormente mencionada era la que menos conocía dichos términos.

13. La sextorsión es una táctica habitual en las campañas de phishing

Cofense revela que los ataques de phishing basados en estafas de sextorsión, o extorsión sexual, representan un problema creciente. Estos correos electrónicos suelen ser genéricos, pero los atacantes se aprovechan de las emociones humanas utilizando el miedo y el pánico para alentar a las víctimas a enviar un pago de rescate. Los estafadores suelen solicitar el pago en Bitcoin u otra criptomoneda para ayudar a evitar la detección.

Confese determinó que en los primeros seis meses de 2019 más de siete millones de direcciones de correo electrónico se vieron afectadas por la sextorsión. Asimismo, Cofense también descubrió que se habían enviado 1,5 millones de dólares americanos como pagos de Bitcoin a cuentas (billeteras de Bitcoin) que se sabe que están asociadas con estafas de sextorsión.

Incluso hubo informes a finales de 2019 de una botnet de sextorsión que enviaba hasta 30.000 correos electrónicos por hora.

14. Se siguen utilizando aplicaciones populares para distribuir malware

El informe de amenazas de McAfee Labs del segundo trimestre de 2021 señaló que el uso de Powershell y Microsoft Office como método de envío de malware disminuyó significativamente tras el enorme crecimiento en el cuarto trimestre de 2020. En cambio, los atacantes ahora confían en las aplicaciones públicas para llevar a cabo los ataques.

En su informe de octubre de 2021, McAfee Labs informa que, de todas las amenazas en la nube que analiza, el correo no deseado mostró el mayor aumento de incidentes denunciados: un 250 % más del primer al segundo trimestre de 2021. Asimismo, el informe señaló que el spear phishing sigue siendo la técnica más utilizada para establecer el acceso inicial en sistemas afectados.

15. Los SEG están lejos de librarse de los ataques de phishing

Muchos usuarios creen erróneamente que el uso de Secure Email Gateway (SEG) los protege de los ataques de phishing. Desafortunadamente, nada más lejos de la verdad. El 90 % de los ataques de phishing denunciados a Cofense se descubren en un entorno que utiliza un SEG.

Cofense cita que la razón principal es que incluso la detección automatizada más progresiva no puede seguir el ritmo de los avances debido a la sofisticación de las técnicas de phishing. Los desarrolladores de SEG también necesitan equilibrar la protección y la productividad. Además, como ocurre con todos los sistemas, los SEG son propensos a errores de configuración.

En su informe de 2022, Cofense revela que las extensiones «.pdf» o «.html» son las extensiones de nombre de archivo más comunes en los archivos adjuntos que llegan a los usuarios en entornos protegidos por SEG. Estos representan alrededor del 35 % y 30 % de las amenazas, respectivamente.

16. Los archivos adjuntos maliciosos que explotan CVE-2017-11882 siguen siendo comunes

CVE-2017-11882 es una vulnerabilidad de ejecución remota de código que existe en el software de Microsoft Office. Se trata de una vulnerabilidad que se identificó en 2017 y las actualizaciones posteriores corrigieron el error. A pesar de esto, según Cofense, alrededor del 12 % de los archivos adjuntos maliciosos aprovechan esta vulnerabilidad.

Vulnerabilidades como esta siguen siendo un objetivo para los atacantes, ya que algunas empresas tardan en actualizar su software. No obstante, a medida que los usuarios se pongan al día y corrijan la vulnerabilidad CVE-2017-11882, es probable que veamos disminuir los ataques asociados.

17. Algunas cargas útiles de ataques de phishing están basadas en la ubicación

Si crees que tu ubicación no importa a la hora de ser víctima de ataques cibernéticos, puede que te equivoques. Según Cofense, la geolocalización de un usuario (según su dirección IP) a menudo determina cómo se comporta una carga útil una vez ha sido entregada. Por ejemplo, el contenido podría ser benigno en un país pero malicioso en otro.

18. El certificado SSL ya no es un indicador de que un sitio es seguro.

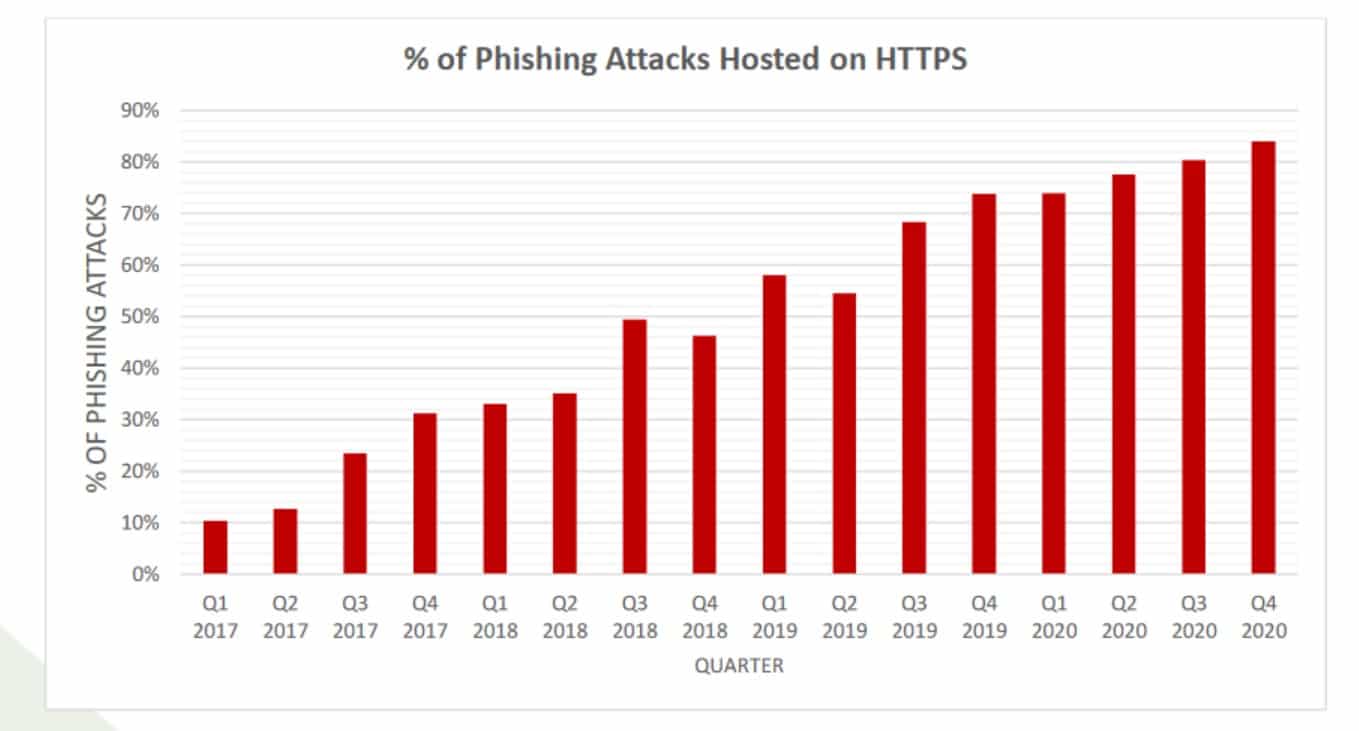

Durante muchos años, uno de los principales consejos para evitar los sitios de phishing ha sido examinar las URL detenidamente y evitar los sitios que no tienen un certificado SSL. Cuando observamos «HTTPS» en la URL (frente a «HTTP») significa que un sitio tiene cuenta con certificado SSL y está protegido por protocolo de cifrado HTTPS.

Sin embargo, esto ya no es una buena táctica para reconocer sitios web cuestionables. Según informa APWG, un sorprendente 84 % de los sitios de phishing analizados en el cuarto trimestre de 2020 usaban SSL, lo cual perpetúa la larga tendencia de aumentos de alrededor del 3% cada trimestre.

19. Las tarjetas de regalo siguen siendo una forma de pago popular en los ataques BEC

APWG también proporcionó información sobre cómo los atacantes solicitan el pago. En los ataques BEC, en particular, el 68 % de los atacantes solicitaron que se les pagara con tarjetas de regalo en el cuarto trimestre de 2021, lo cual representa un aumento del 8 % con respecto al trimestre anterior. Otras formas populares de pago son el desvío de nómina (21 %) y la transferencia bancaria (9 %). Curiosamente, las transferencias directas son mucho menos comunes ahora comparado con el último trimestre, momento en el que representaron el 22 % de todas las estafas.

20. Una página de phishing personalizada cuesta entre 3 y 12 $

En cuanto a los atacantes respecta, las estafas de phishing son parte de una gran industria clandestina. Symantec nos muestra algunos datos y cifras de la red profunda, como que la tarifa actual para una página web de phishing es de 3 a 12 $.

21. El 67 % de los intentos de phishing tienen líneas de asunto en blanco

Según un informe de AtlasVPN, casi el 70 % de todos los ataques de correo electrónico de phishing contienen una línea de asunto vacía. Algunas de las líneas de asunto más utilizadas por los ciberdelincuentes son «Informe de entrega de fax» (9 %), «Solicitud de propuesta comercial» (6 %), «Solicitud» (4 %) y «Reunión» (4 %).

22. Casi 900 sitios falsos de Amazon estaban en uso en el Amazon Prime Day 2022

AtlasVPN informó acerca de un aumento en los sitios web de empresas minoristas que se hacen pasar por Amazon en uno de los días de mayores compras del año. En los 90 días posteriores al 12 de julio de 2022, se detectaron 1633 sitios falsos, y un total de 897 sitios falsos de Amazon activos en el Prime Day.

23. Algo más de la mitad de los internautas españoles saben qué es el phishing

Como se detalla en el informe sobre el estado del phishing 2021 de Proofpoint, el 63 % de los españoles sabe qué es el phishing. El informe analiza definiciones como malware y ransomware para comprender la terminología con la que los usuarios de Internet están familiarizados. El 75 % sabía qué era el malware, pero solo el 28 % conocía el significado de ransomware.

24. España fue responsable del 3 % del phishing y spam en 2021

Un informe sobre spam y phishing de Kaspersky descubrió que España era responsable de una pequeña proporción del spam y el phishing mundial, mientras que, a modo de comparación, el 24,77 % procedía de Rusia.

Pronóstico sobre el phishing para 2022 y más allá

Según las estadísticas de phishing del año pasado, podemos esperar ver un par de tendencias clave a medida que avanzamos entre 2022 y 2023:

- Los ataques serán cada vez más sofisticados. Según Kaspersky, podemos esperar ver a otras naciones emplear cualquier artimaña a su alcance para robar información sobre la vacuna de la COVID-19. También podemos esperar que los establecimientos educativos sufran ataques con más frecuencia, dado que muchos estudiantes están aprendiendo de forma remota.

- Se prestará más atención al ransomware selectivo. Kaspersky predice que los ciberdelincuentes adoptarán una estrategia más simple, mediante la cual tratarán de obtener un gran pago de las grandes empresas, en lugar de muchos pagos pequeños de objetivos aleatorios. Asimismo, opinan que esto implicará una rápida diversificación hacia la piratería de dispositivos del Internet de las cosas como relojes inteligentes, automóviles y televisores.

- Un aumento en la actividad de TrickBot. Cofense predice que 2022 verá nuevos métodos de entrega emergentes de TrickBot y es probable que las empresas sean cada vez más el objetivo de las campañas que utilizan descargas de formatos LNK y CHM.

- Se espera nuevo software descargable de productos básicos. En base al elevado precio del software de descarga de malware que actualmente se vende a los piratas informáticos; Cofense predice la aparición de un nuevo software de descarga de malware que será mucho más asequible. Esto podría tener graves repercusiones para el panorama del phishing.

No podemos estar seguros de lo que depara el futuro, pero podemos decir con cierta confianza que el phishing seguirá siendo una amenaza importante tanto para las personas como para las empresas en el futuro inmediato.

Preguntas frecuentes sobre el phishing

¿Cómo puedo saber si un correo electrónico es falso?

Existen ciertas señales reveladoras de que un correo electrónico no es legítimo, entre las que podemos encontrar algunas de los siguientes:

- La línea de asunto está en blanco.

- El nombre del remitente no coincide con tu dirección de correo electrónico.

- El correo electrónico te solicita información de identificación personal, como un nombre de usuario y una contraseña.

Hay faltas de ortografía y gramática en el cuerpo del texto del correo electrónico.

¿Qué debo hacer si he dado mis datos de inicio de sesión?

Si te ha engañado la autenticidad de un correo electrónico, debes cambiar la contraseña de tu cuenta de inmediato. Si has proporcionado accidentalmente detalles bancarios en línea a un pirata informático, debes ponerte en contacto con tu banco lo antes posible para evitar que te roben el dinero. Para el phishing de redes sociales, es posible que el hacker haya enviado mensajes a sus contactos, por lo que debes informarles que tu cuenta ha sido pirateada y ponerte en contacto con ellos a través de otro canal (teléfono, mensaje de texto, WhatsApp).

¿Cuáles son los tipos más comunes de ataques de phishing?

Algunos tipos comunes de ataques de phishing incluyen:

- Clone phishing: se trata de un ataque de phishing en el que el atacante crea una réplica de un sitio web o correo electrónico legítimo para engañar a los usuarios para que introduzcan su información personal.

- Spear phishing: nos encontramos ante un tipo de ataque de phishing que está dirigido a una persona u organización específica. El atacante suele crear un correo electrónico falso que parece provenir de una fuente legítima, como una empresa u organización con la que la víctima está familiarizada.

- Phishing con malware: es un ataque de phishing donde el atacante incluye software malicioso (malware) en el correo electrónico o sitio web para infectar el ordenador de la víctima.

- Vishing: este tipo de ataque utiliza mensajes de voz en lugar de correo electrónico o sitios web. El atacante puede llamar a la víctima y pretender ser de una organización legítima, como un banco, para engañarla con el fin de que revele información personal.

Smishing: este tipo de ataque de phishing utiliza mensajes de texto en lugar de correo electrónico o sitios web. El ciberdelincuente puede enviar un mensaje de texto que parece ser de una organización legítima, como un banco, para engañar a la víctima para que revele información sobre sí misma.

¿Cómo puedo denunciar un ataque de phishing?

Puedes denunciar ataques de phishing al Grupo de Trabajo Anti-Phishing (APWG) en www.antiphishing.org. Este sitio web también proporciona recursos e información sobre ataques de phishing y cómo protegerse de ellos.

L’article Estadísticas y datos sobre el phishing para 2019–2022 est apparu en premier sur Comparitech.

0 Commentaires